Lockerpin, el nuevo malware para Android que puede dejarte sin usar tu teléfono

Lockerpin es el último grito en malware para Android. Los desarrolladores de virus cada vez se tienen que complicar más la vida para infectar dispositivos conforme el público gana en conciencia informática y se mejora la seguridad, y es por eso que este ransomware tiene alguna que otra particularidad que lo convierte en una especie única.

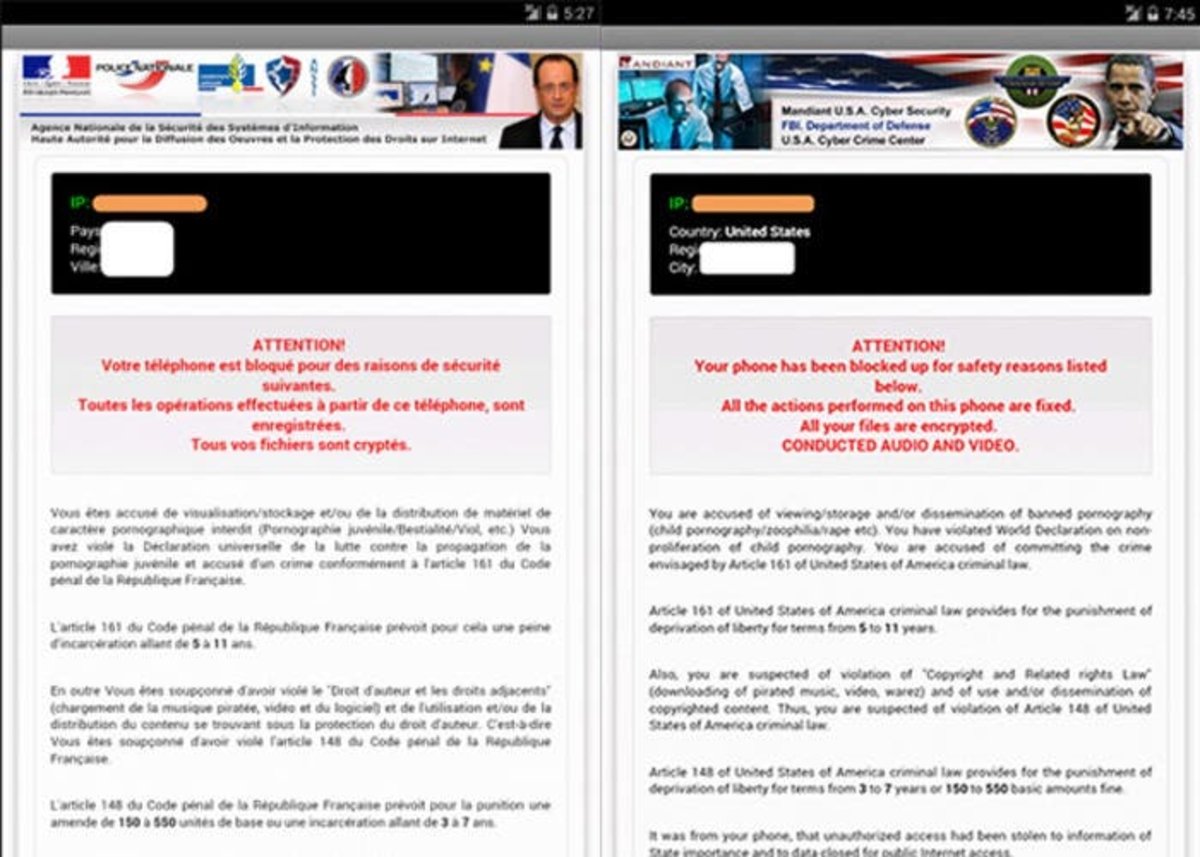

De hecho, el ransomware cada vez está más avanzado y, aunque parezca mentira, se está convirtiendo en una enfermedad en los terminales Android estadounidenses tal y como ya detallaron hace un año nuestros compañeros de Andro4al. Sin embargo, y en caso de que no te hayas leído nuestro artículo sobre Cryptolocker o sobre el "virus de la policía", vale la pena señalar qué es el ransomware exactamente.

El ransomware es un tipo de virus que busca estafar al usuario secuestrando uno de sus dispositivos, dejándolo totalmente inutilizable hasta que pague un "rescate". Por norma general los cibercriminales hacen pasar su estafa por un aviso de las fuerzas de la ley: La policía, el FBI, la Interpol... Buscan asustar al usuario para asegurarse de que pagará, una táctica muy usada y recurrida por los secuestradores del mundo real.

Lockerpin no es diferente

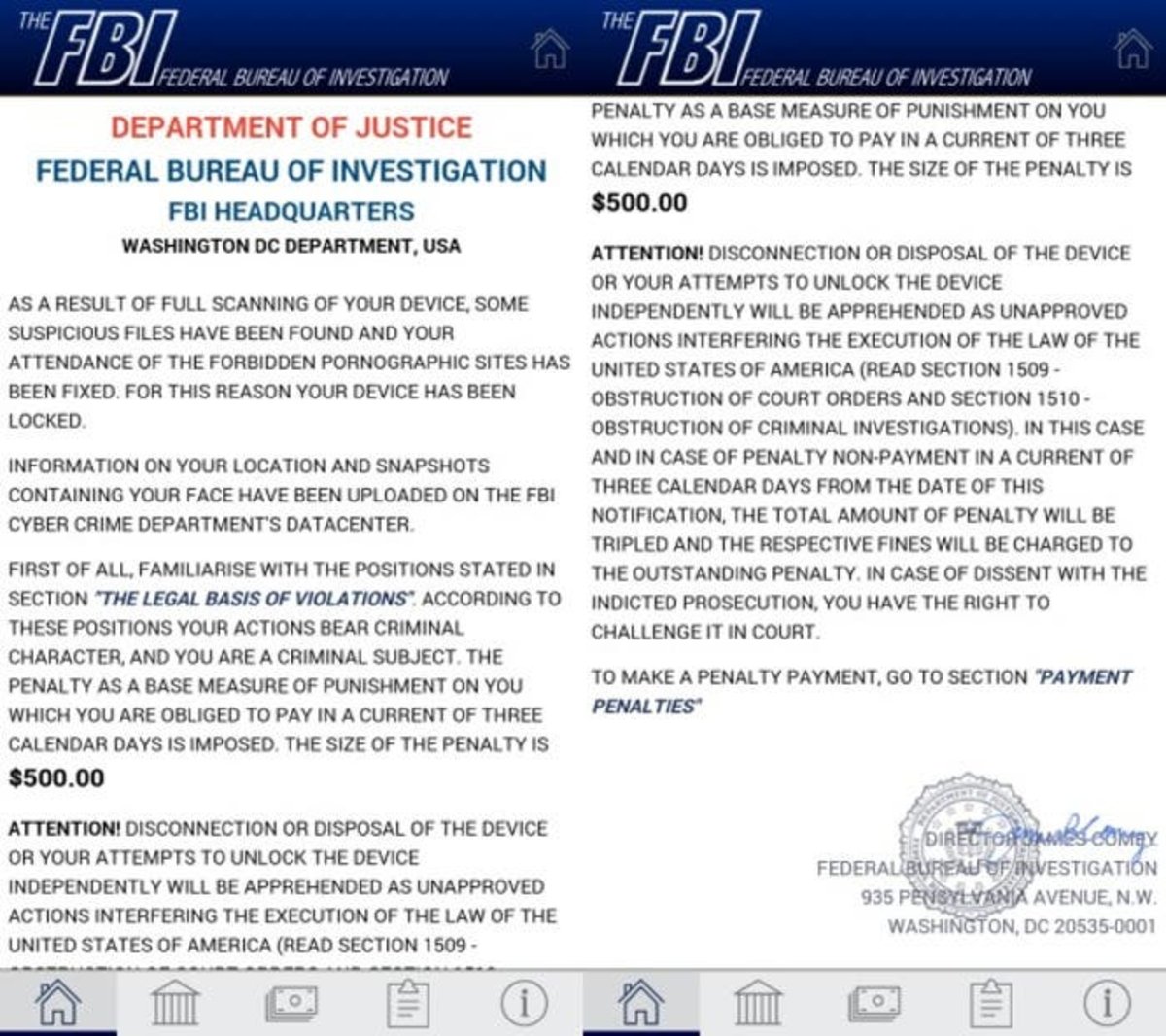

Lockerpin sigue el mismo patrón. Sigue todas las pautas descritas más arriba, e intenta engañar al usuario para que desembolse la nada despreciable cantidad de 500 dólares con el objeto de desbloquear sus terminales. Lo que convierte a Lockerpin en un caso único es que, además, es un troyano del tipo Android LockScreen, lo que significa que puede bloquear el terminal e impedir al usuario utilizarlo, algo así como cerrar la puerta de casa con las llaves dentro.

Lockerpin ha sido descubierto por los laboratorios de ESET con el nombre en clave Android/Lockerpin.A, y como has podido comprobar es bastante feo. Después de una infección con éxito el software intentará engañarte para que le otorgues permisos de administrador, y puede hacerlo de formas muy curiosas para sortear una detección a simple vista.

Por ejemplo, Lockerpin puede hacerse pasar por una actualización del sistema que se coloca en una ventana falsa. Usuarios con poca experiencia podrían caer en la trampa y pulsar para que instale el parche, lo que significaría que el ranswomare ya estaría dentro. El dispositivo queda infectado con permisos de administrador, lo que significa que puede cambiar tu número PIN y dejarte sin poder usar tu terminal.

Una réplica del virus de la policía

Algo de tiempo después de que tu terminal haya sido infectado se te presentará una ventana con un mensaje falso del FBI, que dice que se ha detectado actividad ilegal desde tu terminal --generalmente que el usuario ha visto pornografía ilegal--, y que debe pagar 500 dólares como multa por haber estado relacionado con estas actividades criminales.

Sal de la pantalla del mensaje y tu pantalla se bloqueará. Se puede desinstalar Lockerpin, pero únicamente desde el modo seguro o desde ADB, y aún así un número PIN generado de forma aleatoria reemplazaría al tuyo, con lo que perderías tu acceso al teléfono. Ni el hacker podría desbloquear el teléfono en ese momento, con lo que la única forma de volver a conseguir acceso pasa por hacer un hard reset.

A modo de conclusión y como parte más interesante de Lockerpin es que cuenta con mecanismos de defensa incorporados. Efectivamente, el virus puede defenderse contra los intentos por parte del usuario para limpiarlo: Al intentar eliminar los permisos de administación de Lockerpin, el ransomware se los volverá a conceder automáticamente. Además, el virus tiene la reputación de acabar con los procesos antivirus de Dr. Web, Avast y ESET.